Hat man in pfSense einen CARP HA Cluster mit zwei Nodes eingerichtet und ein VPN, stellt man fest, dass nur der erste über das VPN erreichbar ist, nicht aber der zweite.

Das Problem kann mit einer ausgehenden NAT Regel gelöst werden.

Der Grund ist, dass beide Nodes das VPN konfiguriert haben, aber natürlich nur einer (der aktive) mit diesem verbunden ist.

Kommt nun ein Paket vom VPN auf dem zweiten Node an, will der das auch über das VPN zurückschicken, was jedoch nicht geht, da dieser nicht mit dem VPN verbunden ist.

Man muss also (mittels NAT) schauen, dass das Paket nicht von der Remote Adresse, sondern jeweils von der Adresse des aktiven Nodes kommt.

Dazu erstellt man unter Firewall -> Aliases einen Alias (z.B. FIREWALL_IPS) und tut da die internen IP der beiden Nodes rein (z.B. 192.168.1.2, 192.168.1.3).

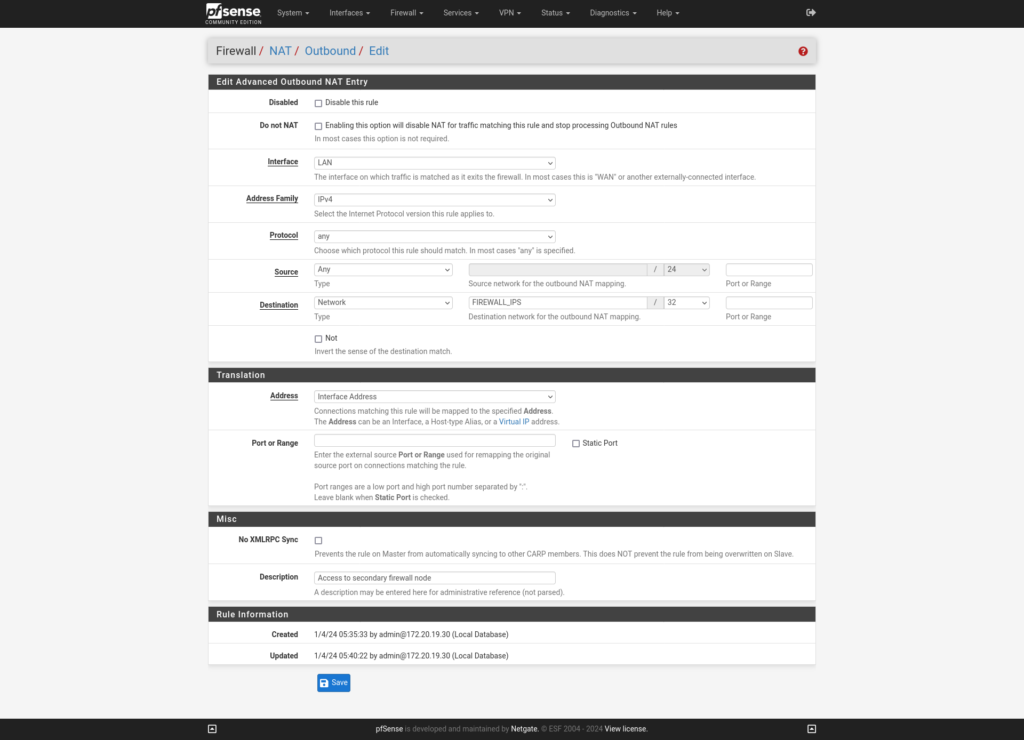

Nun geht man auf Firewall -> NAT, wählt den Tab: Outbound und erstellt eine neue NAT Regel:

Interface soll das interne Netzwerk sein, Destination der Alias der die beiden Nodes enthält und Translation die Interface Address (NICHT die CARP VIP!).

Weitere Information dazuz liefert Netgate auf der Seite: Troubleshooting VPN Connectivity to a High Availability Secondary Node.