Nicht nur zwingt einem Ubiquiti seit einiger Zeit Hardware zu kaufen um deren Produkte managen zu können – Man soll diese auch noch in deren Cloud einbinden.

Glücklicherweise lässt sich die Dream Machine (UDM) nach ein paar kniffen auch ganz ohne Internet Anbindung installieren und betreiben. Hier zeige ich euch wie.

Seit einiger Zeit bietet UniFi diverse Controller Software, wie den Video Controller für deren Netzwerk Kameras leider nicht mehr an und auch die Software für die WiFi Access Points und Switches wird nicht mehr so richtig gewartet. Das ist schade, denn ich hatte selbst die Controller Software Jahrelang problemlos auf einer Virtuellen Machine betrieben.

Aber die Stossrichtung des Herstellers Ubiquiti (UI) ist klar: Man muss jetzt extra deren Hardware, wie z.B. den CloudKey oder die Dream Machine (UDM) kaufen um das UniFi Netzwerk Equipment zu managen.

Ich bin ja grundsätzlich Technik affin und wenn die Hardware gut ist, warum nicht was dediziertes anschaffen? Das Server Rack habe ich ja sowieso schon im Keller. 😄

Da die Hardware schon gut sein soll, habe ich den Versuch gemacht und mir die Dream Machine Special Edition (UDM SE) geholt. Im Vergleich zur „Dream Machine Professional“ hat die SE noch eine interne 128 GB SSD Disk für das Betriebssystem. So muss man bei einem Tausch der Hauptfestplatte nicht das Betriebssystem neu installieren.

Die Dream Machine hört nicht bei der Verwaltung von Swiches, Access Points und Kameras auf: Es ist ein komplettes Gateway mit Firewall. UniFi möchte hier die zentrale Komponente im Netzwerk darstellen, die direkt ans Internet des Providers angeschlossen wird.

Das brauche ich dann doch nicht. Als Gateway/Firewall bin ich mit meiner pfSense sehr zufireden und da kommt garantiert nichts anderes dahinter. Vielmehr möchte ich die UDM ausschliesslich im internen Netzwerk betreiben um meine UniFi Switches, APs und Kameras zu verwalten.

Weitaus schlimmer ist allerdings die Tatsache, dass die Netzwerk Management Geräte in die „UI Cloud“ eingebunden werden sollen, damit, so wirbt der Hersteller, „liessen sich die Access Points und Switches von überall auf der Welt verwalten“.

Realisiert wird dies, in dem ein VPN vom Unifi Netzwerk Management Gerät zu Ubiquiti- und somit einen direkten Zugang von der Firma in die eigene IT Infrastruktur erstellt wird. Das geht schon im Semi-Professionellen Bereich einfach gar nicht. Auch Sicherheitstechnisch ist das hochriskant: Denn sollte mal das Netzwerk der Firma Ubiquiti hacked werden, so hat der Hacker einen direkten Netzwerkzugang zu unglaublich viele Wohnungen und Firmen. Und es ist nur eine Frage der Zeit, bis das mal passiert.

Man kann aber mit einigen Kniffen zumindest die Dream Machine, um die es hier geht auch ohne die UI Cloudanbindung und ohne die Gateway Funktionen betreiben. Man muss dieser nur vortäuschen, dass sie nicht am Netzwerk angebunden ist.

Hier die Anleitung wie es geht.

Inhalt

Setup Dream Machine ohne Cloud/Internet

Zunächst steckt man bei einem neuen Gerät noch nirgendwo ein Netzwerkkabel ein. Nur das Stromkabel und schaltet es ein.

Wer die Installation mit seinem UI Account bereits gemacht hat, muss das Gerät Hard-Resetten (auf die Werkseinstellungen zurücksetzen); am besten mit dem Knopf am Gerät. Nachträglich lässt sich nicht mehr auf „Lokal“ umstellen.

Dann lädt man sich die Unifi App auf sein Smartphone, schaltet Bluetooth ein, und startet die neben der UDM.

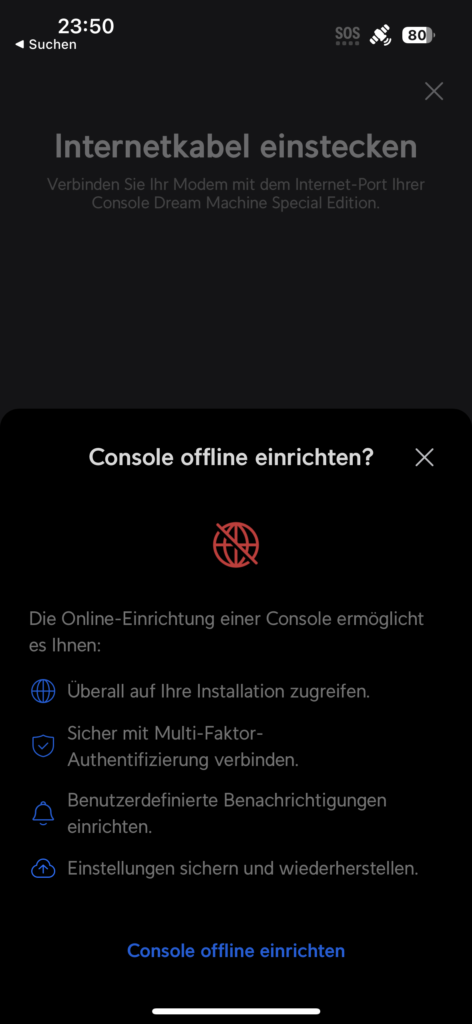

Die UDM müsste nun in der App angezeigt werden mit einer „Warnung“, dass keine Internet Verbindung besteht. Mit einem kleinen Link ganz unten kann man dann wählen „Ohne Internet installieren“ (zumindest bei der aktuellen Version der App, 10.7.0 geht das noch).

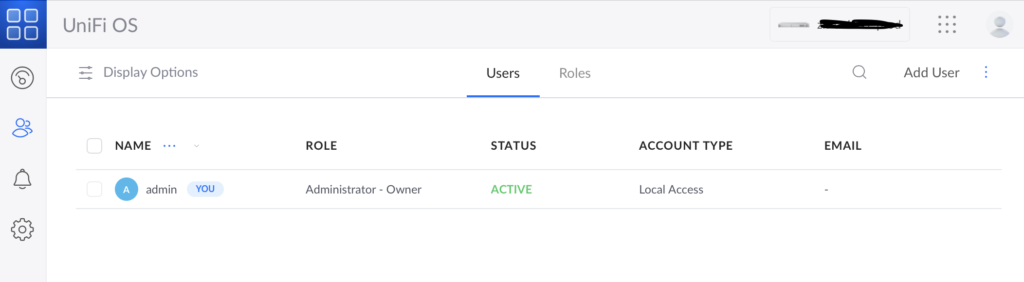

Während dem Setup wird ein lokaler admin Benutzer eingerichtet. Man hat aber keine Möglichkeit die IP Einstellungen anzupassen.

Als nächstes wird deshalb der Netzwerkanschluss von einem Notebook oder PC direkt mit dem LAN Port der UDM verbunden. In den Netzwerkeinstellungen des Notebooks/PCs konfiguriert man dann eine IP im 192.168.1.0/24 Netz (die UDM ist standardmässig auf 192.168.1.1 gesetzt), z.B. 192.168.1.2 mit der Netzmaske 255.255.255.0. Ein Gateway muss nicht konfiguriert werden.

Nun kann man sich mit einem Browser auf https://192.168.1.1/ verbinden und mit dem zuvor erstellen admin User an der Oberfläche anmelden.

Die UDM erwartet grundsätzlich eine IP Konfiguration auf dem WAN/Internet Interface, ansonsten könnte man von anderen Netzen nicht drauf kommen.

Wer einen DHCP Server im Netz hat und möchte, dass die UDM so die IP Konfiguration bezieht kann den nachfolgenden Schritt auslassen und zum Schluss einfach ein Netzwerkkabel mit dem WAN Port verbinden; standardmässig holt die UDM sich dann die IP vom DHCP Server.

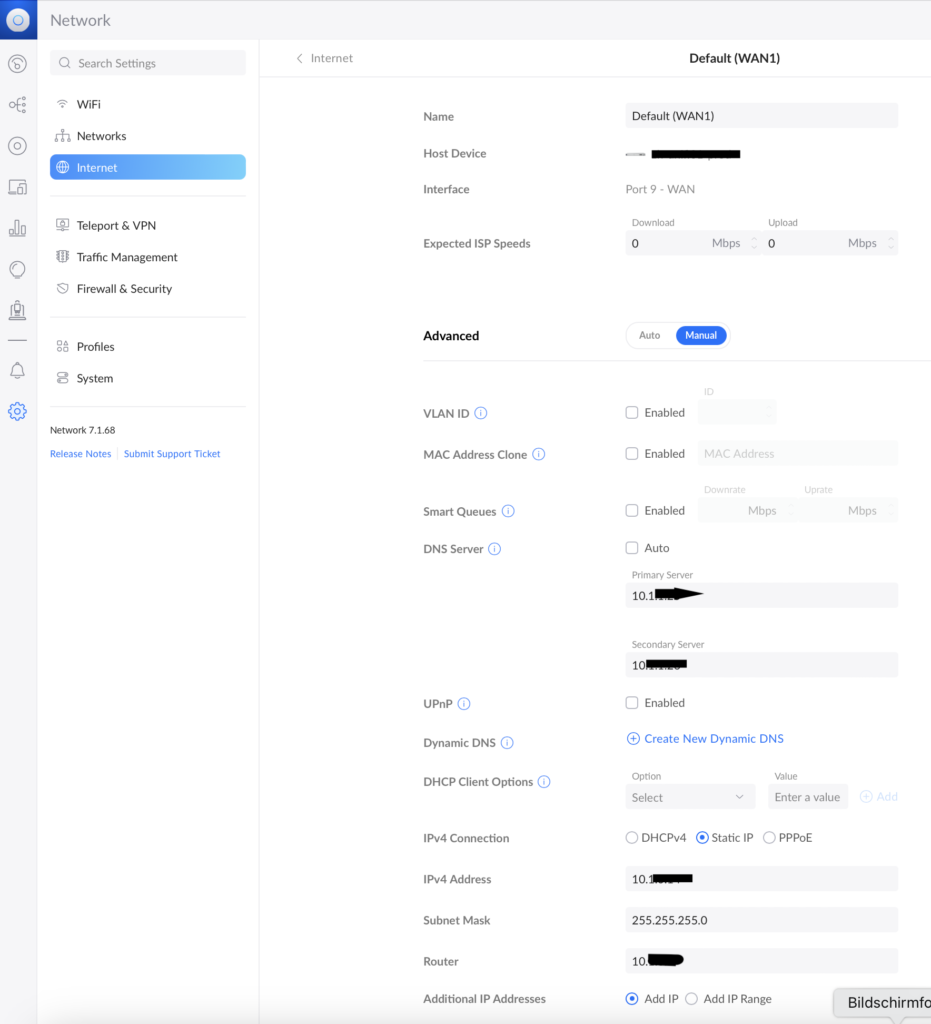

Möchte man die IP Konfiguration von Hand eintragen, geht das unter Network -> Settings -> Internet (bei Advanced auf Manual schalten).

Hinweis: Diese Vorgehensweise eignet sich, wenn die UDM nur im internen Netzwerk betrieben- und nicht direkt an das Kabelmodem des Providers (ISP) angeschlossen wird.

Möchte man die UDM auch als Internet Gateway nutzen, dann muss der WAN Anschluss auf Auto (DHCP) belassen werden. Die Einstellungen für die interne IP Adresse macht man in diesem Fall unter Networks.

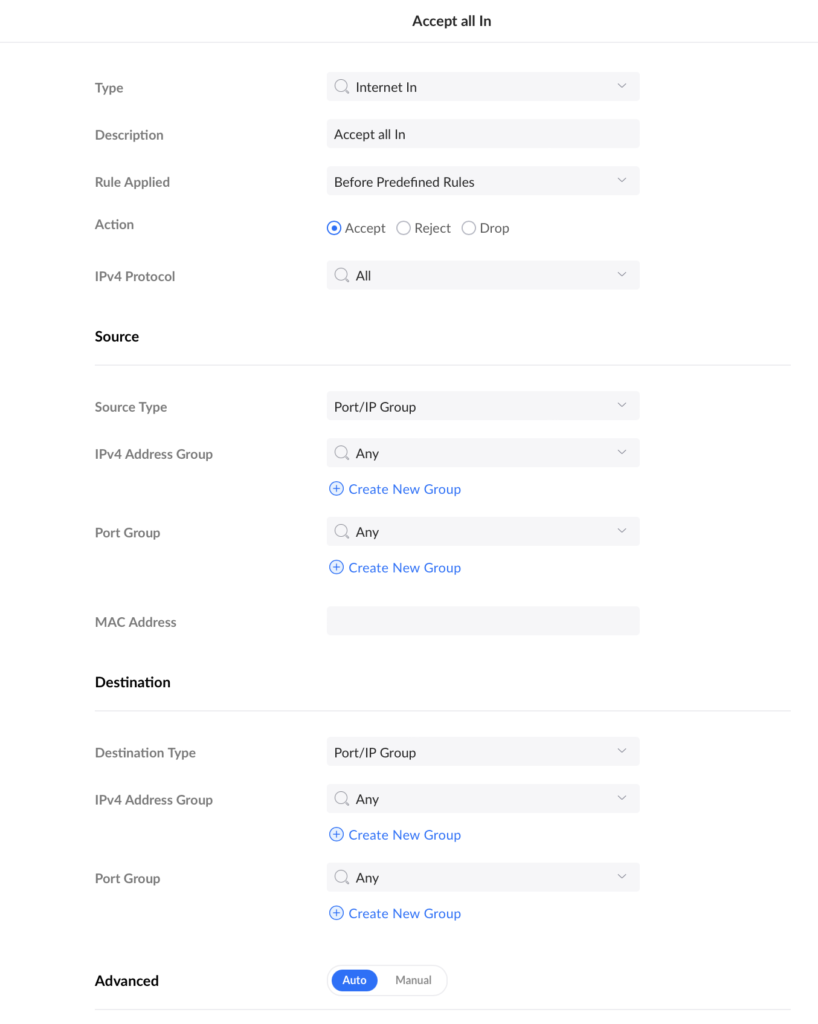

Als letzten Schritt muss man noch die Firewall freischalten, da ansonsten eingehende Verbindungen auf dem WAN Port blockiert werden.

Achtung: Die nachfolgende Anweisung eignet sich nur, wenn ihr die UDM auschliesslich im internen Netzwerk betreibt und nicht direkt ans Internet hängt!

Soll die UDM auch als Internet Gateway/Router fungieren, dann den Schritt mit der Firewall nicht machen und stattdessen im Anschluss das LAN Kabel mit dem LAN Anschluss verbinden.

An den WAN Port kommt in diesem Fall später das Netzwerkkabel vom Kabelmodem.

Leider lässt sich die Firewall nicht ganz ausschalten, aber wenn man bei allen drei Stellen (Internet In, Internet Out, Internet Local) eine „Accept All“ Regel macht, ist die Firewall zumindest faktisch ausgeschaltet:

Zum Schluss kann man jetzt die Verbindung mit dem Notebook trennen und das Netzwerkkabel normal am Switch anschliessen.

Migration des alten Network Controllers

Wenn die neue Unifi Dream Machine mit dem Unifi-OS läuft möchte man vielleicht seine Geräte am bestehenden Controller auf die UDM migrieren.

Es gibt zwar viele Tips, wie man das mit Backup- und Restore machen kann ohne die Geräte im alten Controller zuerst zu entfernen, die effizienteste und sauberste Möglichkeit ist aber die, dass Gerät aus dem alten Controller erst zu entfernen (Manage -> Forget Device), es (physisch) auf Werkseinstellungen zurückzusetzen (Factory Reset) und dann wie ein neues Gerät in der UDM zu adopten:

- Wenn man den DNS Namen

unifiauf auf die IP Adresse des alten Controllers gesetzt hat, dann ist diese zunächst anzupassen. – Theoretisch sollten dann die Geräte sich automatisch beim neuen Cotroller bereit zum adopt melden; praktisch oft leider nicht (vor allem zwischen verschiedenen Netzwerken). 🙄 - Dann das Gerät im alten Controller entfernen (Forget Device)

- Nun eine Büroklammer für einige Sekunden in das kleine „reset“ Loch am Gerät stecken um es zurückzusetzen.

Dann sollte das Gerät im neuen Unifi Web-UI auftauchen. Falls nicht hilft der folgende Trick sich mit dem Gerät per SSH zu verbinden und die inform URL manuell auf die IP des neuen Controllers zu setzen:

SSH Login auf die IIP des Geräts mit Benutzername/Passwort: ubnt/ubnt:

# 192.168.1.5: IP der UDM

set-inform http://192.168.1.5:8080/informDanach das Gerät (das mittlerweile im Controller auftauchen sollte) adopten.

Zum Schluss kann die inform URL wieder auf den default gestetzt werden, sofern der hostname unifi auch wirklich auf die IP des Controllers zeigt:

# Test

BZ.6.5.62# ping -c1 unifi

PING unifi (192.168.1.5): 56 data bytes

64 bytes from 192.168.1.5: seq=0 ttl=63 time=0.582 ms

# Setzen der infrom URL

set-inform http://unifi:8080/inform

# Kontrolle

BZ.6.5.62# info

Model: UAP-AC-Pro-Gen2

Version: 6.5.62.14788

MAC Address: f0:9f:c2:00:00:00

IP Address: 192.168.1.5

Hostname: my-unifi-app

Uptime: 65217 seconds

NTP: Synchronized

Status: Connected (http://unifi:8080/inform)Migration des alten UniFi Video Controllers

Grundsätzlich funktioniert es bei den Kameras ähnlich, sobald die entsprechenden Ports freigeschaltet sind (Vor allem die Ports 7442 und 7444, da ansonsten der Adopt Prozess bei der Meldung: „Pending Update“ hängen bleibt!).

Leider lässt sich danach auf dem Smartphone so weder die alte Unifi Video App weiter benutzen, da diese inkompatibel zur Unifi Protect Applikation ist noch die Unifi Protect App, da diese zwingend eine Verbindung zur UI Cloud voraussetzt. Ohne Anbindung an die UI Cloud funktioniert die neue Unifi Protect App nicht mehr.

Abhilfe schaffen normale RTSP Apps (z.B. IPCams), in die man sich den Stream der UniFi UVC Kamera einbinden kann:

- Zuerst Navigiert man in der UniFi Konsole auf

Protect -> Unifi Devices, wählt die Kamera aus und öffnet dort unterSettingsden Punkt „Advanced“ - Dort mindestens einen Eintrag unter Real Time Streaming Protocol (RTSPS) anwählen

- Nun kann man in einer beliebigen RTSP App die

rtsps://URL verwenden.

Zwar kann man so natürlich keine History (Recordings) mehr schauen, aber meist will man ja sowieso nur die Live Aufnahmen sehen, wenn man unterwegs mit dem Smartphone ist. 😉

Leider kein Multi-Site Support

Ein kleiner Wermutstropfen gibt es leider doch noch: Die UDM PRO (SE) unterstützt tatsächlich kein Multi-Site, im Gegensatz zum Standalone Software Controller auf dem man mehrere Sites (Standorte) verwalten konnte.

Man kann durchaus Geräte von mehreren Standorten in der UDM PRO (SE) verwalten, halt nur nicht in eigene „Sites“ einordnen – Es sieht dann halt so aus, wie wenn alle APs, Kameras, usw. „am selben Standort“ wären.

Derzeit (Stand 2023) gibt es auch kein UniFi Gerät, dass Multi-Site kann und unterstützung für die Kamera’s („UniFi Protect“) bietet. Für nur die Netzwerk Komponenten Switches und Access Points gibt es das UXG Gateway, welches Mutli-Site unterstützen soll.

Erweiterungen

Firewall Regeln beim verwenden einer externen Firewall wenn UDM und Unifi Geräte in verschiedenen Netzen

Wenn man die UDM und Geräte in verschiedene Netzwerke/VLANs legt, müssen noch Firewall Regeln für die Kommunikation gemacht werden.

Diese sind im Beitrag UniFi Controller mit Geräten in verschiedenen Netzwerken beschrieben.

Firewall und NAT komplett deaktivieren

In dieser Konfiguration denkt die UDM immer noch, dass sie der router ist und macht infolgedessen ein „Doppeltes NAT“, da die Adressen bereits beim vorgeschalteten Gateway NATed werden. Das ist zwar etwas unschön, funktioniert aber grundsätzlich.

Ganz abschalten könnte man die Firewall und NATing, in dem man sich im Admin Webinterface den SSH Zugang freischaltet, sich per SSH verbindet und dann alle iptables regeln löscht. Das geht z.B. mit diesem Script:

remove_router.sh

#!/bin/bash

# Accept all traffic first to avoid ssh lockdown via iptables firewall rules #

iptables -P INPUT ACCEPT

iptables -P FORWARD ACCEPT

iptables -P OUTPUT ACCEPT

# Flush All Iptables Chains/Firewall rules #

iptables -F

# Delete all Iptables Chains #

iptables -X

# Flush all counters too #

iptables -Z

# Flush and delete all nat and mangle #

iptables -t nat -F

iptables -t nat -X

iptables -t mangle -F

iptables -t mangle -X

iptables -t raw -F

iptables -t raw -X

# Set Default Gateway

route add default gw 192.168.1.1Wenn man das Script aufruft sind die Einstellungen jedoch nicht permanent, sondern nur bis zum nächsten reboot. Um sie permanent zu machen muss man das Script autostarten lassen, z.B. mit einem @reboot cron job.

Allerdings bewegt man sich dann schon in einer extrem „unsupported“ Konfiguration und es ist nicht abzusehen, wie sich das auf die Funktionalität des Geräts auswirkt. Ich rate deshalb von dieser Vorgensweise ab.

Referenzen

- Kurzanleitung UDM-Pro

- Linux flush or remove all iptables commands

- UDM Pro – add default route on LAN interface

- Question on migrating a Unifi Controller to a UDM Pro

- UniFi – Backups and Migration

- How-to Migrate Unifi Controller

- UniFi Network – Required Ports Reference

- solved: cameras on separate IoT network, CloudKey Gen2 on main, can’t access streams in Protect app or on CloudKey

- Need a good iOS app for RTSP stream

Hallo

ich wollte wissen wie du das rausgefundne hast das ubiquiti einen direkten VPN zugang zu den Netzwerken macht bei den Cloud Gateways.

Wie sollte der „Cloud Zugang“ denn sonst funktionieren, dass du von der ubiquiti Webseite aus, deine Kamera sehen- und die Aufnahmen verwalten kannst…?

Hi

Ich habe meine UDM-SE auch „local“ aufgesetzt, protect funktioniert bis auf die „notifications“ eig. normal. Ich nehme ein Wireguard-VPN um die „detections“ zu sehen oder etwas zu konfigurieren.

Damit ich wenigstens ein Email bekomme, wenn eine Cam etwas aufzeichnet, habe ich so einen webhook aktiviert und die zeigt auf meinen internen FreeBSD Server, wo ein netcat Skriptchen dann ein Email verschickt.

Aber wie ich iOS notifications generieren kann, habe ich noch nicht herausgefunden (ohne eine eigene App zu programmieren). Irgend eine Idee?

Cheers

cmb

Hallo Steven, ganz, ganz herzlichen Dank für den Artikel! Ich habe mir eine DM-SE und einen Switch Pro Max besorgt, um ein möglich sicheres Netzwerk zu haben, in dem ich VLANs etc. einrichten kann – und dann hab ich bei der Ersteinrichtung gemerkt, dass man ja ALLES über die Unifi Server machen muss! Das widerspricht meinem Datenschutz-/Sicherheitsgedanken natürlich ziemlich extrem. Daher war ich sehr froh auf diesen Artikel gestoßen zu sein.

Eine Frage/Bitte zur Unterstützung, ob mein Plan dann so funktioniert bzw. was ich beachten sollte:

– Modem FRITZBOX als Bridge (?)

– LAN-Kabel zum DM-SE WAN-Port

– SFP-Verbindung von DM-SE zu Switch

– LAN-Kabel Anschlüsse über Switch

– AccessPoints über LAN-Kabel an PoE-Anschlüsse von DM-SE

Würde dann als erstes die DM-SE mit einem lokalen Benutzer so aufsetzen wie hier am Anfang beschrieben, aber den WAN-Port auf Automatisch (DHCP) belassen und auch die Firewall so lassen. Was müsste ich in der Fritzbox einstellen? Bridgemodus oder kann ich die so lassen? Habe ich auf diesem Weg alle Möglichkeiten der DM-SE, aber OHNE den permanenten Zugriff von Unifi auf mein Netzwerk bzw. meine Daten? Das wäre optimal! Einen Management-/Kontrollzugang von extern wird man dann wohl nicht haben, oder geht es, wenn man eine eigene VPN-Verbindung erstellt?

Lieben Dank nochmal und viele Grüße, Sebastian

Soweit ich das herauslese, willst du die DM-SE als Gateway/Router verwenden?

Dann geht das leider so nur eingeschränkt, weil die DM-SE ja dann den vollen Zugang zum Internet hat.

So wie ich das in meinem Artikel beschrieben habe funktioniert das nur, wenn du die DM-SE auschliesslich im inneren Netzwerk betreibst um die Switches-, APs und andere Netzwerkgeräte zu managen.

Du musst dann aber vorne dran (also direkt am Modem) noch ein anderes Gerät haben, welches als Router/Firewall fungiert.

Wenn es dir nur darum geht die Verwaltung lokal auf der UniFi zu machen, dann reicht es am an Anfang den lokalen Benutzer zu erstellen. Bis dieser Schritt gemacht ist, darfst du den WAN Port am gerät noch gar nicht verbinden, denn lokale Benutzer lassen sich in der DM-SE nur dann anlegen, wenn das Gerät nicht aufs Internet zugreifen kann.

Was sich dann aber so nicht verhindern lassen wird ist, dass die DM-SE trotzdem einen Verbindung zu den UniFi Servern macht und du die Administration somit ebenfalls online über das UniFI Portal machen könntest – Du kannst dann nur zusätzlich noch die Verwaltung lokal machen, aber nicht auschschliesslich.